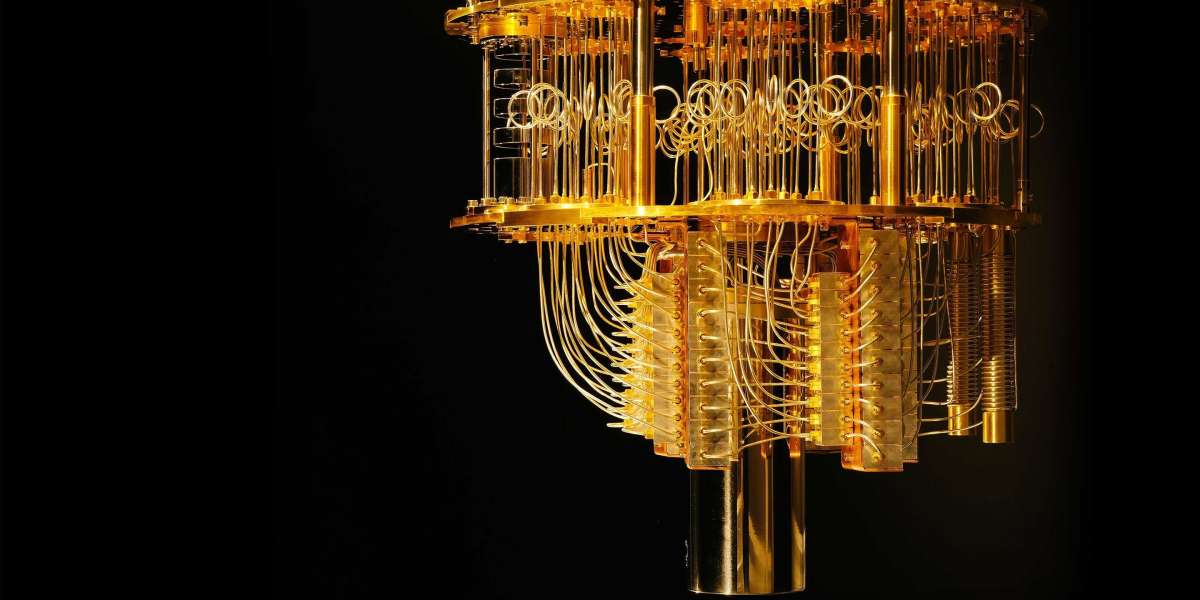

Criptografia Quântica, Explicada | #[43]

کشف کردن نوشته ها

Aceitar o passado é também aceitar o presente

Na ansiedade de viver o novo e partir para o inexplorável os nossos olhos avistam felicidade em momentos regidos pelas distrações. Estar presente é estar com o coração distraído; e estar distraído é estar feliz com o que está se vivenciando. E se estamos com medo cobrimos os nossos algozes companheiros com panos quentes e os colocamos em gavetas rentes ao chão por preguiça de dobrar os joelhos. Pois, convenhamos, somos reis na arte de desejarmos soluções fáceis para momentos difíceis.

Tirando o passado de protagonismo e deixando-o orquestrar outros sentimentos conseguimos seguir rumo ao desconhecido. Aceitamos que o resgate dos toques não arrepia mais, as risadas vão, pouco a pouco, perdendo o som agudo e as lembranças que tanto insistem em serem atuais se tornam notícias de jornais de outro século. Dia após dia, aquele passado que tanto sustentou a felicidade do presente, se torna um beijo que ninguém mais faz questão de receber.

Sendo criador dos nossos maiores martírios ele nos possibilita amadurecer e muitas vezes nos faz crer cegamente que a felicidade é uma aptidão infantil. Acontece que o passado somente se torna translúcido e essencial para quem o aceita com o coração. Não há como receber as novidades do presente sem aceitar a existência do passado. Ele é o brotar dos aprendizados, a raiz das novas escolhas, mas não precisa ser revivido diariamente. Um passado mal resolvido perturba e faz o presente sempre surrar seu constante término: “Tenha medo, eu posso acabar a qualquer momento”. E tristemente, se não aceitarmos o passado como nosso, perderemos as belezas silenciosas que o presente poderá nos distribuir.

Como os cibercriminosos transformam dados roubados ou vazados em dinheiro | #[43]

Hacking 2FA: 5 métodos básicos de ataque explicados | #[43]

Quem ganha em um mundo de tráfego 100% criptografado? | #[43]

Os limites da criptografia | #[15]

O que fazer e o que não fazer quando for criptografar seus dados | #[43]

O que é criptografia quântica? A única maneira de proteção contra computadores quânticos | #[43]

IKEv2 / IPsec: Definição e Recursos | #[43]

Quais são os benefícios do proxy SOCKS5? | #[43]