Os hackers tiraram vantagem de credenciais de má qualidade? Talvez o ataque tenha vindo de dentro? Ou talvez sua rede simplesmente tenha protocolos de segurança ruins? Todos esses são exemplos de vetores de ataque, veja o que você pode fazer para detê-los.

O que são vetores de ataque?

Um vetor de ataque é um caminho, método ou meio pelo qual um hacker pode invadir um sistema de computador. Depois que um ou mais vetores de ataque são lançados, os cibercriminosos podem obter acesso e explorar a vítima por tudo o que valem — seja para material de chantagem ou ganho financeiro.

Os vetores de ataque são normalmente definidos por meio de vários métodos diferentes. Um hacker que explora as credenciais desatualizadas da rede de alguém é tecnicamente um vetor de ataque. Usar engenharia social para enganar e redirecionar uma vítima para um site cheio de malware também pode contar como um vetor de ataque. Os vetores de ataque também podem ser conhecidos como vetores de ameaça — os termos são intercambiáveis.

Vetor de ataque x superfície de ataque

“Vetor de ataque” e “superfície de ataque” muitas vezes se confundem, mas, não se preocupe, as distinções são muito claras. Enquanto um vetor de ataque pode ser definido como qualquer meio pelo qual um hacker pode invadir uma rede de computadores, uma superfície de ataque é a culminação de todos os vetores usados.

Uma superfície de ataque é usada para representar todos os ângulos de ataque a partir dos quais uma rede ou sistema pode ser abordado. Enquanto o vetor de ataque listará como ele pode causar danos a um sistema, a superfície de ataque listará todos os itens possíveis que podem ser explorados.

Quais são os vetores de ataque mais comuns?

Ao compreender os diferentes tipos de vetores de ataque que você precisa conhecer, você reduz o risco de se tornar vítima de criminosos experientes em tecnologia. Lembre-se, a melhor defesa contra criminosos cibernéticos é o conhecimento. Ao detectar os sinais de uma possível exploração de vetor de ataque, você pode impedir que isso aconteça.

Aqui estão alguns dos vetores de ataque mais comuns que você deve lembrar:

Exemplos de vetores de ataque

Phishing. Com o uso da engenharia social, os ataques de phishing são alguns dos vetores de ataque mais comuns. Ao se passar por um instituto oficial ou outra empresa legítima, os hackers podem induzi-lo a clicar em um link malicioso. Uma vítima de um ataque de phishing pode ser enganada para inserir seus dados bancários em um site falso.

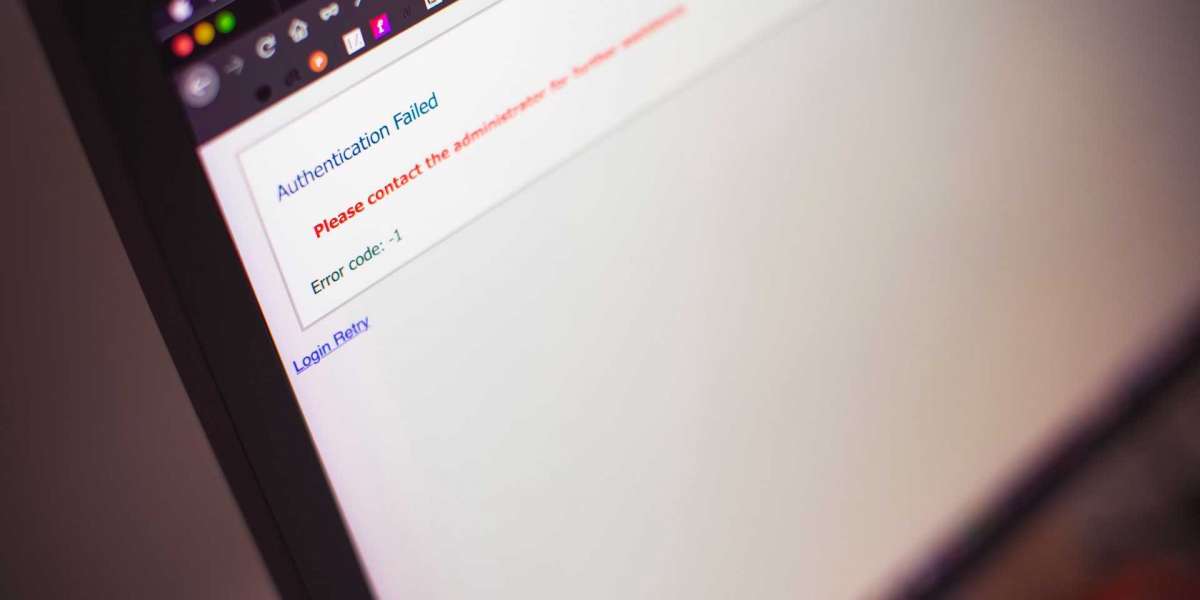

Credenciais comprometidas. Os resultados de um ataque de phishing geralmente podem levar ao vetor de ataque de credenciais comprometidas. Ao usar credenciais roubadas (ou fornecidas involuntariamente), um hacker não precisará nem mesmo forçar a entrada em uma rede.

Ransomware. Ransomware é um malware que foi injetado em seu sistema para desabilitar alguns processos até que você forneça ao hacker o que ele deseja – normalmente dinheiro. Um hacker pode criptografar seus arquivos e fornecer a chave de descriptografia somente depois que suas instruções forem seguidas. O vetor de ataque de ransomware pode extrair potencialmente milhares de dólares em criptomoedas de uma vítima.

Ameaças internas. O vetor de ataque de ameaças internas é definido por funcionários que expõem detalhes importantes da rede a um agente mal-intencionado. Às vezes, o ataque virá do próprio funcionário. Esses funcionários injustiçados podem causar danos devastadores por já terem acesso aos sistemas internos mais sensíveis. Uma vez que esses dados são expostos, todo o inferno pode acontecer online quando a falta de segurança cibernética de uma empresa é revelada.

Criptografia fraca. A criptografia é a chave para manter os dados privados online. Quando você tem um protocolo de criptografia fraco ou nenhuma criptografia, um hacker pode facilmente explorar esse vetor de ataque para roubar credenciais importantes.

Como evitar a exposição a vetores de ataque

Quando se trata de segurança cibernética, o conhecimento o salvará mais do que qualquer outra coisa. Ataques de phishing (que podem implantar ransomware) são facilmente evitados apenas prestando atenção aos sinais. Digamos que você siga um link enviado a você de uma fonte desconhecida. Quando você chega ao site, ele parece idêntico ao seu site bancário.

Olhe para a barra de domínio. Está vendo o cadeado ao lado do nome do site? Clique. Se agora você tiver opções para verificar o certificado de segurança, é um bom indicador de que o site é legítimo e protegido com criptografia TLS . Se você não pode clicar no cadeado e é apenas uma imagem, você provavelmente deve sair do site imediatamente.