O que não chega às manchetes são as muitas violações individuais que acontecem milhões de vezes por dia, em todo o mundo.

Em artigos anteriores, mostrei como criar senhas mais fortes e como evitar que seu sistema doméstico seja comprometido, mas as pessoas sempre me perguntam: "Como posso saber se meu sistema já foi invadido?"

A resposta a essa pergunta não é simples. O software hacker tornou-se tão sofisticado que muitas vezes é difícil detectá-lo uma vez incorporado ao seu sistema. Embora o software antivírus/antimalware muitas vezes possa ser eficaz para impedir que seu sistema seja infectado, em muitos casos, uma vez infectado, o software não consegue detectar ou remover a infecção.

A razão para isso é que o melhor malware se incorpora aos arquivos do sistema e parece e age como parte dos principais arquivos do sistema Windows. Muitas vezes, ele substituirá um arquivo de sistema por ele mesmo, mantendo o mesmo nome de arquivo e funcionalidade, mas adicionando sua própria funcionalidade. Dessa forma, ele se parece e age de maneira semelhante ao arquivo de sistema necessário que seu sistema operacional precisa para funcionar corretamente, apenas a funcionalidade adicional fornece a um hacker remoto acesso ao seu sistema e aos recursos do sistema à vontade.

Por que os hackers querem acessar o meu computador?

Embora estejamos familiarizados com a ideia de que hackers podem estar procurando nossos números de cartão de crédito, contas bancárias e identidade, alguns hackers estão simplesmente buscando o uso de seu computador. Ao infectar milhares, até milhões, de computadores em todo o mundo, eles podem criar o que é chamado de "botnet".

Um botnet é simplesmente uma rede de computadores comprometidos controlados por um único centro de comando e controle. Eu estimo que 30 a 50% de todos os computadores de nível de consumidor fazem parte de uma botnet ou outra.

Essa botnet pode ser usada para muitas atividades aparentemente inócuas e muitas outras maliciosas. Botnets podem ser usados para enviar spam, quebrar senhas, conduzir ataques distribuídos de negação de serviço (DDoS), etc. Em todos os casos, eles estão usando recursos do sistema que não estão disponíveis para você. Você provavelmente detectará seu próprio sistema rodando de forma lenta ou irregular.

Vamos dar uma olhada em como podemos detectar se tal violação de segurança ocorreu em seu sistema.

Executar software antivírus

Aviso

Embora os softwares antivírus e antimalware possam diferir no que detectam, vou me referir a ambos coletivamente como antivírus (ou AV) ao longo deste artigo. É bom ter certeza de que você tem um que detecta vírus e malware, incluindo trojans, worms, spyware, rootkits , keyloggers , etc.

Existem muitos bons softwares antivírus no mercado. O problema é que mesmo os melhores não detectarão mais de 5 a 10% de todos os malwares conhecidos. Depois, há o malware desconhecido que sai todos os dias. Os hackers estão sempre desenvolvendo novos softwares, geralmente variantes de malwares existentes, mas diferentes o suficiente para evitar a detecção de assinatura desses desenvolvedores de software. Nesses casos, seu software AV é inútil.

Apesar disso, ainda recomendo que você compre uma marca respeitável de software AV e mantenha-o atualizado. Essas atualizações são críticas, pois representam as assinaturas do novo software de hackers encontrado no "selvagem". Habilite este software para fazer "detecção ativa" e resposta, pois uma vez que o malware tenha se incorporado ao seu computador, às vezes é impossível detectar e remover.

Embora seja difícil para o consumidor médio avaliar o software AV e todos os desenvolvedores de software afirmam ser os melhores, existe um laboratório objetivo que avalia a eficácia do software AV. É conhecido como Virus Bulletin e você pode ver seus resultados aqui. O gráfico é de seus últimos resultados avaliando vários softwares. Como você pode ver, o software AV não são é criados iguais.

Nos dois sistemas que usarei neste artigo, ambos passaram por uma varredura AV profunda de todo o disco rígido. Em ambos os casos, nenhum malware ou vírus foi detectado, mas eu ainda suspeitava de infecção.

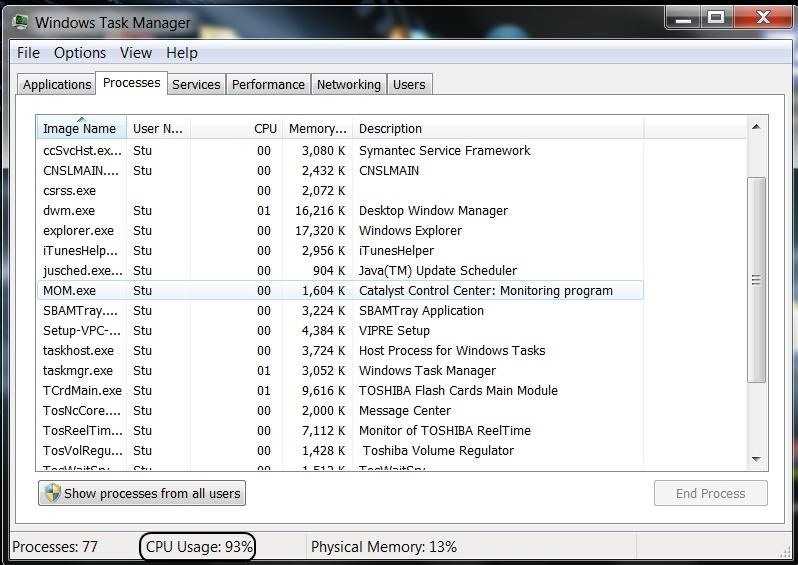

Verifique o Gerenciador de Tarefas

A primeira coisa a verificar quando você suspeita que foi hackeado é o Gerenciador de Tarefas do Windows. Você pode acessá-lo pressionando Ctrl+Alt+Del no teclado e selecionando Gerenciador de Tarefas na parte inferior do menu que aparece, ou simplesmente digite Gerenciador de Tarefas na linha de execução do menu Iniciar.

Ao abrir o Gerenciador de Tarefas e clicar na guia "Processos ou Task Menager", você deverá obter uma janela semelhante à abaixo. Observe na parte inferior o uso da CPU. Nesta máquina infectada, o sistema está ocioso e o uso da CPU está chegando perto de 93%! Obviamente, algo está acontecendo neste sistema.

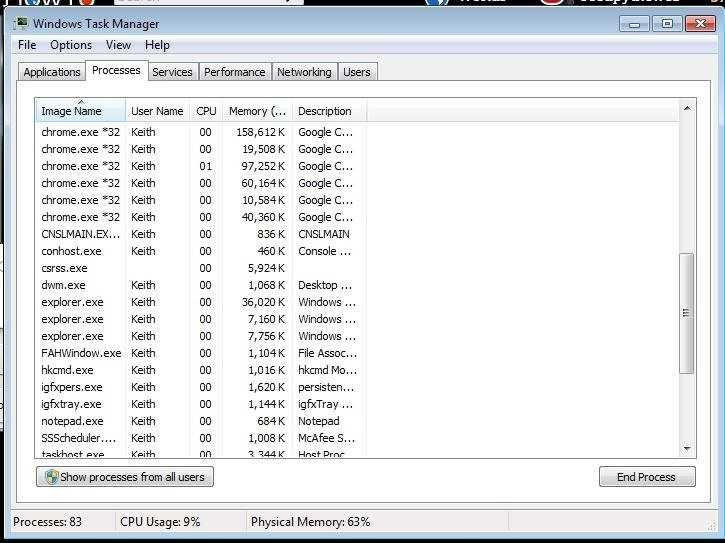

Abaixo, você verá o mesmo Gerenciador de Tarefas em um sistema não infectado. Com o sistema ocioso, o uso da CPU é inferior a 10%.

Verifique o verificador de integridade do sistema no Windows

Agora que sabemos que algo está errado em nosso sistema, vamos nos aprofundar um pouco mais para ver se podemos identificá-lo.

Muitas vezes, o malware se incorporará aos arquivos do sistema, o que explicaria por que o software AV não conseguiu detectá-lo ou removê-lo. A Microsoft cria um verificador de integridade do sistema no Windows chamado sfc.exe que deve ser capaz de testar a integridade desses arquivos do sistema. Na documentação da Microsoft, ele descreve esse utilitário dizendo:

"System File Checker é um utilitário no Windows que permite aos usuários verificar corrupções nos arquivos de sistema do Windows e restaurar arquivos corrompidos."

A ideia aqui é que esta ferramenta ou utilitário verifique se alguma alteração foi feita nos arquivos do sistema e tenta repará-los. Vamos experimentá-lo. Abra um prompt de comando clicando com o botão direito do mouse e escolha Executar como administrador . Em seguida, digite o seguinte comando (certifique-se de pressionar Enter depois).

sfc / scannow

Verifique as conexões de rede com o Netstat

Se o malware em nosso sistema nos causar algum dano, ele precisa se comunicar com o centro de comando e controle executado pelo hacker. Alguém, em algum lugar, deve controlá-lo remotamente para fazê-lo fazer o que deseja e, em seguida, extrair o que deseja.

A Microsoft cria um utilitário no Windows chamado netstat . Netstat é projetado para identificar todas as conexões ao seu sistema. Vamos tentar usá-lo para ver se existem conexões incomuns.

Mais uma vez, abra um prompt de comando e use o seguinte comando.

netstat -ano

Como um malware embarcado nos arquivos do sistema pode manipular o que o sistema operacional está realmente nos dizendo e, assim, ocultar sua presença, isso pode explicar por que nada incomum apareceu no netstat. Esta é mais uma indicação de quão avançados alguns desses malwares maliciosos podem ser.

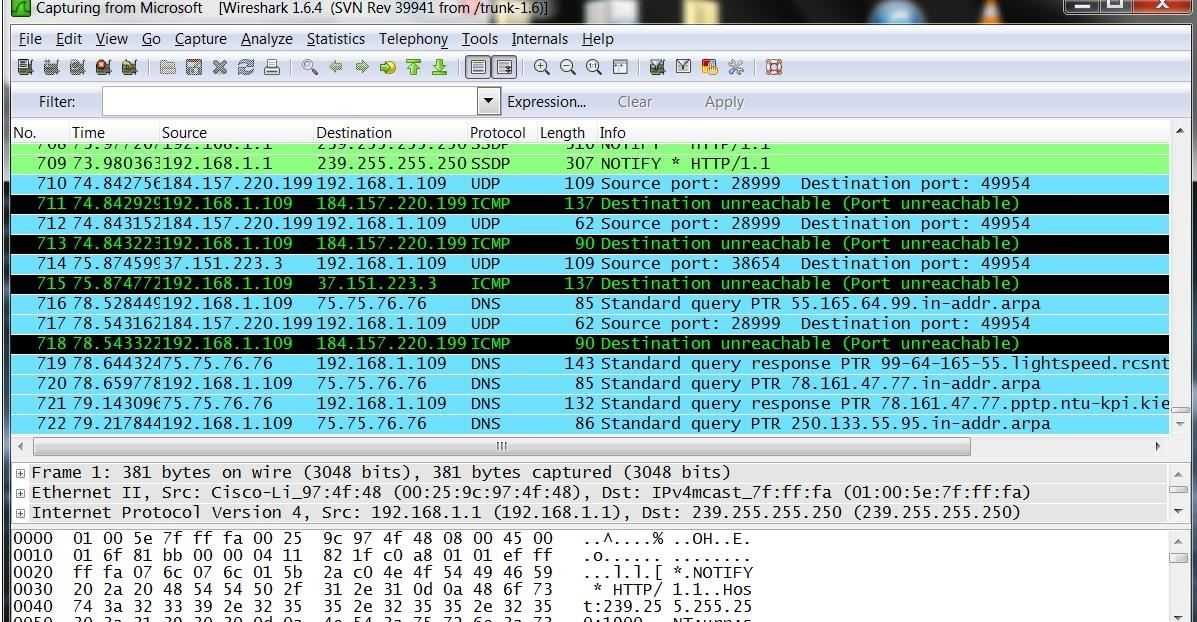

Verifique as conexões de rede com o WireShark

Se pudermos instalar um software de terceiros para analisar as conexões com nosso computador, poderemos identificar a comunicação de e para nosso computador por alguma entidade maliciosa. O software perfeito para esta tarefa chama-se Wireshark .

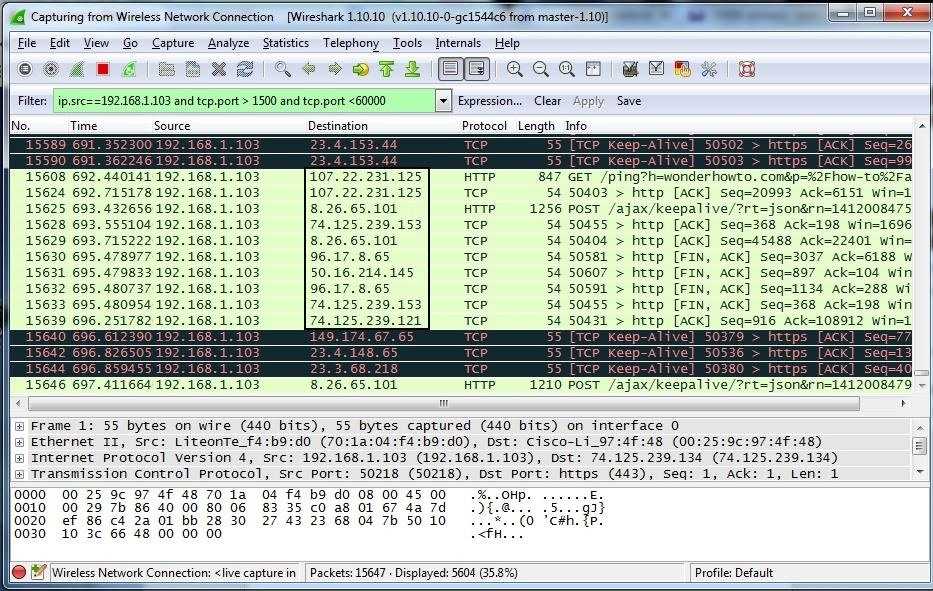

O Wireshark é uma ferramenta gratuita baseada em GUI que exibirá todos os pacotes que entram e saem do nosso computador. Dessa forma, podemos identificar esse malware irritante que está consumindo todos os nossos ciclos de CPU e tornando nosso sistema tão lento.

Como o Wireshark é um aplicativo e não faz parte do sistema Windows, é menos provável que seja controlado e manipulado pelo malware. Você pode baixar o Wireshark aqui. Uma vez instalado, clique na sua interface ativa e você deverá ver uma tela aberta como essa abaixo.

O Wireshark pode capturar todos os pacotes que chegam e saem do seu sistema para análise posterior.

A chave aqui é procurar pacotes anômalos que não fazem parte de sua comunicação "normal". Claro, nem é preciso dizer que primeiro você deve ter uma ideia do que é "normal".

Se você não tiver analisado sua comunicação normal, poderá filtrar os pacotes para analisar apenas um subconjunto de toda a sua comunicação. Como os invasores costumam usar portas de alto número para evitar a detecção, você pode filtrar, digamos, as portas 1500-60000. Se houver comunicação maliciosa, ela provavelmente aparecerá nesse intervalo de portas. Além disso, vamos apenas procurar o tráfego que sai do nosso sistema para ver se o malware está "telefonando para casa" em uma dessas portas.

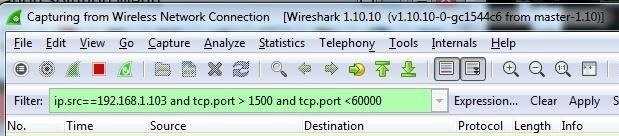

Podemos criar um filtro no Wireshark digitando-o na janela Filtro abaixo do menu principal e dos ícones. Os filtros no Wireshark são uma disciplina totalmente separada e além do escopo deste artigo, mas vou orientá-lo através de uma simples para esse propósito aqui.

Neste caso aqui, meu endereço IP é 192.168.1.103, então digito:

ip.src ==192.168.1.103

Este filtro só me mostrará o tráfego do meu sistema (ip.src). Como também quero filtrar portas acima de 1500 e abaixo de 60000, posso adicionar:

e tcp.port 1500 e tcp.port 60000

O filtro resultante me mostrará apenas o tráfego que atende a todas essas condições, ou seja, deve ser:

Vindo do meu endereço IP (ip.src == 192.168.1.103)

Vindo de uma das minhas portas TCP acima de 1500 (tcp.port 1500)

Vindo de uma das minhas portas TCP abaixo de 60000 (tcp.port 60000)

Quando digito tudo isso na janela de filtro, ele muda de rosa para verde, indicando que minha sintaxe está correta, como na captura de tela abaixo.

Agora clique no botão Applyr à direita da janela do filtro para aplicar este filtro a todo o tráfego. Ao fazer isso, você começará a filtrar apenas o tráfego que atende a essas condições.

Agora, a chave é procurar tráfego incomum aqui que não esteja associado ao tráfego "normal" do seu sistema. Isso pode ser desafiador. Para identificar o tráfego malicioso, você precisará digitar os endereços IP desconhecidos com os quais sua máquina está se comunicando (veja os endereços IP na caixa) em seu navegador e verificar se é um site legítimo. Caso contrário, esse tráfego deve ser imediatamente visto com algum ceticismo.

Detectar se o seu computador está infectado com malware não é necessariamente uma tarefa simples. É claro que, para a maioria, simplesmente confiar apenas no software antivírus é a melhor e mais simples técnica. Dado que estes software são imperfeito pois os vírus estão em constante atualização, algumas das técnicas descritas aqui podem ser eficazes para determinar se você realmente foi hackeado ou não.