Apesar de não ter havido mudanças revolucionárias no cenário das ameaças cibernéticas nos últimos anos, a crescente informatização dos processos de negócios oferece aos cibercriminosos inúmeras oportunidades de ataques. Eles estão se concentrando em ataques direcionados e aprendendo a usar as vulnerabilidades de suas vítimas com mais eficácia, enquanto permanecem sob o radar. Como resultado, as empresas estão sentindo os efeitos das ameaças de próxima geração sem o aparecimento de novos tipos de malware.

Infelizmente, os serviços de segurança da informação corporativa muitas vezes se revelam despreparados: seus funcionários subestimam a velocidade, o sigilo e a eficiência dos ataques cibernéticos modernos e não reconhecem o quão ineficazes são as antigas abordagens de segurança. Mesmo com ferramentas de prevenção tradicionais, como produtos anti-malware, IDS / IPS e scanners de segurança combinados com soluções de detecção como SIEM e anti-APT, este complexo caro pode não ser usado em todo o seu potencial. E se não houver uma compreensão clara de que tipo de incidente é, um ataque não pode ser repelido.

Informações mais detalhadas sobre as etapas envolvidas na organização de um ataque cibernético e na resposta a incidentes podem ser encontradas na versão completa deste guia ou obtidas na estrutura do programa educacional do Avance Network. Aqui vamos nos concentrar apenas nos pontos principais.

Planejando um ataque

Em primeiro lugar, deve-se observar que, por ataques direcionados, estamos nos referindo a operações sérias preparadas por cibercriminosos qualificados. Cyber hooliganismo, como desfigurar a página inicial de um site para atrair a atenção ou demonstrar capacidades, não são considerados aqui. Via de regra, atividades bem-sucedidas desse tipo significam que a empresa não tem nenhum serviço de segurança da informação digno de nota, mesmo que exista um no papel.

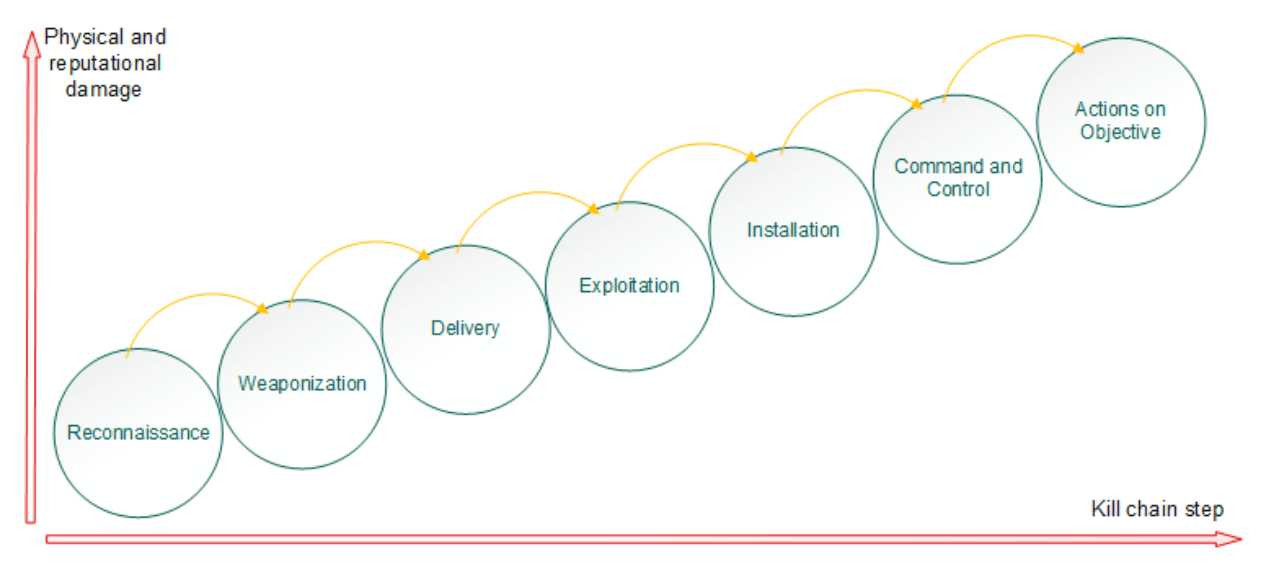

Os princípios básicos de qualquer ataque direcionado incluem uma preparação completa e uma estratégia estágio a estágio. Aqui iremos investigar a sequência de estágios (conhecida como kill chain), usando como exemplo um ataque a um banco para roubar dinheiro de caixas eletrônicos.

1. Reconhecimento

Nesse estágio, são coletadas informações publicamente disponíveis sobre o banco e seus ativos de dados. Em particular, o invasor tenta determinar a estrutura organizacional da empresa, a pilha de tecnologia, as medidas de segurança da informação, bem como as opções para realizar a engenharia social em seus funcionários. O último ponto pode incluir a coleta de informações em fóruns e sites de redes sociais, especialmente aqueles de natureza profissional.

2. Armamento

Depois que os dados são coletados, os cibercriminosos escolhem o método de ataque e selecionam as ferramentas adequadas. Eles podem usar malware novo ou já existente que lhes permite explorar vulnerabilidades de segurança detectadas . O método de entrega de malware também é selecionado nesta fase.

3. Entrega

Para entregar o malware necessário, são usados anexos de e-mail, links maliciosos e de phishing, ataques watering hole (infecção de sites visitados por funcionários da organização visada) ou dispositivos USB infectados. Em nosso exemplo, os cibercriminosos recorreram ao spear phishing , enviando e-mails a funcionários de bancos específicos em nome de um regulador financeiro - o Banco Central da Federação Russa (Banco da Rússia). O e-mail continha um documento PDF que explorava uma vulnerabilidade no Adobe Reader.

4. Exploração

No caso de uma entrega bem-sucedida, por exemplo, um funcionário abrindo o anexo, o exploit usa a vulnerabilidade para baixar a carga. Via de regra, consiste nas ferramentas necessárias para realizar as etapas subsequentes do ataque. Em nosso exemplo, foi um downloader de Trojan que, uma vez instalado, baixou um bot do servidor do invasor na próxima vez que o computador foi ligado.

Se a entrega falhar, os cibercriminosos geralmente não desistem; eles dão um passo (ou vários passos) para trás para alterar o vetor de ataque ou malware usado.

5. Instalação

O software malicioso infecta o computador de forma que não pode ser detectado ou removido após uma reinicialização ou instalação de uma atualização. Por exemplo, o Trojan downloader acima se registra na inicialização do Windows e adiciona um bot lá. Quando o PC infectado for iniciado na próxima vez, o Trojan verifica o sistema em busca do bot e, se necessário, o recarrega.

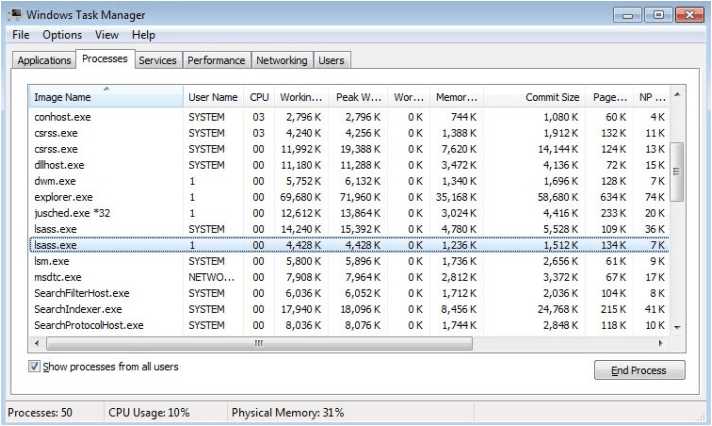

O bot, por sua vez, está constantemente presente na memória do computador. Para evitar a suspeita do usuário, ele é mascarado sob um aplicativo de sistema familiar, por exemplo, lsass.exe (Servidor de Autenticação de Segurança Local).

6. Comando e controle

Nesse estágio, o malware aguarda comandos dos invasores. A forma mais comum de receber comandos é conectar o servidor CC que pertence aos fraudadores. Isso é o que o bot em nosso exemplo fez: quando ele endereçou pela primeira vez o servidor CC, ele recebeu um comando para realizar uma nova proliferação (movimento lateral) e começou a se conectar a outros computadores dentro da rede corporativa.

Se os computadores infectados não tiverem acesso direto à Internet e não puderem se conectar diretamente ao servidor CC, o invasor pode enviar outro software para a máquina infectada, implantar um servidor proxy na rede da organização ou infectar a mídia física para superar o 'vazio de ar '.

7. Ações no objetivo

Agora, os cibercriminosos podem trabalhar com os dados em um computador comprometido: copiando, modificando ou excluindo. Se as informações necessárias não forem encontradas, os invasores podem tentar infectar outras máquinas para aumentar a quantidade de informações disponíveis ou obter informações adicionais que lhes permitam atingir seu objetivo principal.

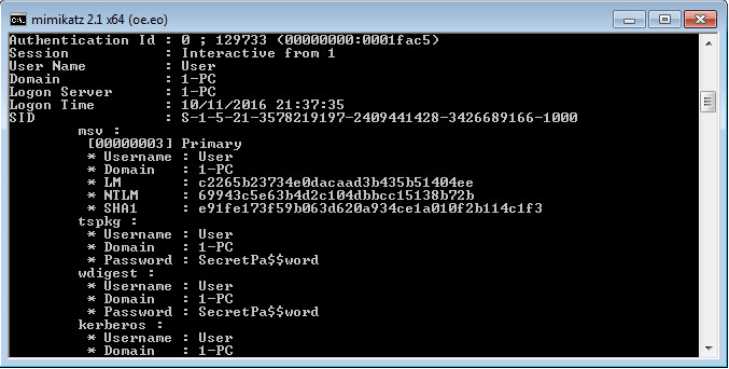

O bot em nosso exemplo infectou outros PCs em busca de uma máquina da qual pudesse fazer logon como administrador. Assim que essa máquina foi encontrada, o bot se voltou para o servidor CC para baixar o programa Mimikatz e as ferramentas de administração remota Ammyy Admin.

Se for bem-sucedido, o bot pode se conectar ao gateway ATM e lançar ataques em caixas eletrônicos: por exemplo, pode implementar um programa em um caixa eletrônico que distribuirá dinheiro quando um cartão de plástico especial for detectado.

O estágio final do ataque é remover e ocultar quaisquer vestígios do malware nos sistemas infectados, embora essas atividades geralmente não sejam incluídas na cadeia de destruição.

A eficácia da investigação de incidentes e a extensão dos danos materiais e à reputação da organização afetada dependem diretamente do estágio em que o ataque é detectado.

Se o ataque for detectado no estágio 'Ações no objetivo' (detecção tardia), isso significa que o serviço de segurança da informação não foi capaz de resistir ao ataque. Nesse caso, a empresa afetada deve reconsiderar sua abordagem em relação à segurança da informação.

Minha rede é meu castelo

Analisamos os estágios de um ataque direcionado do ponto de vista dos cibercriminosos; agora, vamos examinar isso do ponto de vista da equipe de segurança da informação da empresa afetada. Os princípios básicos por trás do trabalho de ambos os lados são essencialmente os mesmos: preparação cuidadosa e uma estratégia passo a passo. Mas as ações e ferramentas dos especialistas em segurança da informação são fundamentalmente diferentes porque têm objetivos muito diferentes, a saber:

Mitigar os danos causados por um ataque;

Restaure o estado inicial do sistema de informação o mais rápido possível;

Desenvolva instruções para evitar incidentes semelhantes no futuro.

Esses objetivos são alcançados em duas etapas principais - investigação de incidentes e restauração do sistema. A investigação deve determinar:

Vetor de ataque inicial;

Malware, exploits e outras ferramentas usadas pelos atacantes;

Alvo do ataque (redes, sistemas e dados afetados);

Extensão do dano (incluindo dano à reputação) à organização;

Estágio de ataque (se está concluído e se os objetivos foram alcançados);

Prazos (horário de início e término do ataque, momento em que foi detectado no sistema e tempo de resposta do serviço de segurança da informação).

Concluída a investigação, é necessário desenvolver e implementar um plano de recuperação do sistema, utilizando as informações obtidas durante a investigação.

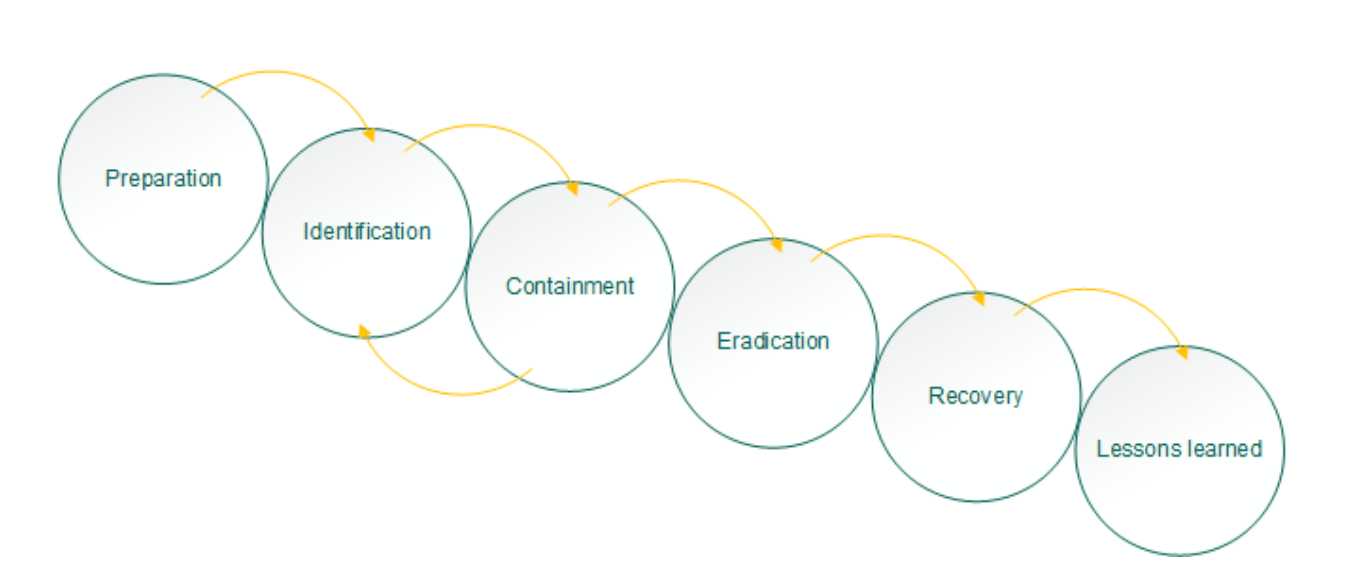

Voltemos à estratégia passo a passo. No geral, a estratégia de proteção de resposta a incidentes é assim:

Assim como acontece com os estágios do ataque direcionado, analisaremos com mais detalhes cada estágio envolvido no combate a um ataque.

1. Preparação

A preparação inclui o desenvolvimento de processos e políticas e a seleção de ferramentas. Em primeiro lugar, significa a criação de um sistema de segurança de vários níveis que pode resistir a intrusos usando vários vetores de ataque. Os níveis de proteção podem ser divididos em dois grupos.

O primeiro inclui a instalação de ferramentas destinadas a prevenir ataques (Prevenção):

soluções de segurança para estações de trabalho ;

detecção de intrusão e sistemas de prevenção de intrusão (IDS / IPS);

firewall para proteger o gateway da Internet;

servidor proxy para controlar o acesso à Internet.

O segundo grupo consiste em soluções projetadas para detectar ameaças (Detecção):

Sistema SIEM com componente de relatório de ameaças integrado que monitora eventos que ocorrem no sistema de informação;

Sistema anti-APT que compara dados sobre ameaças detectadas entregues por vários mecanismos de segurança;

Honeypot - um objeto falso especial para ataques cibernéticos que é isolado e monitorado de perto pelo serviço de segurança da informação;

Sistemas EDR (ferramentas para detectar e responder a ameaças em terminais) que aumentam a consciência de eventos que ocorrem em terminais e permitem a contenção e eliminação automáticas de ameaças.

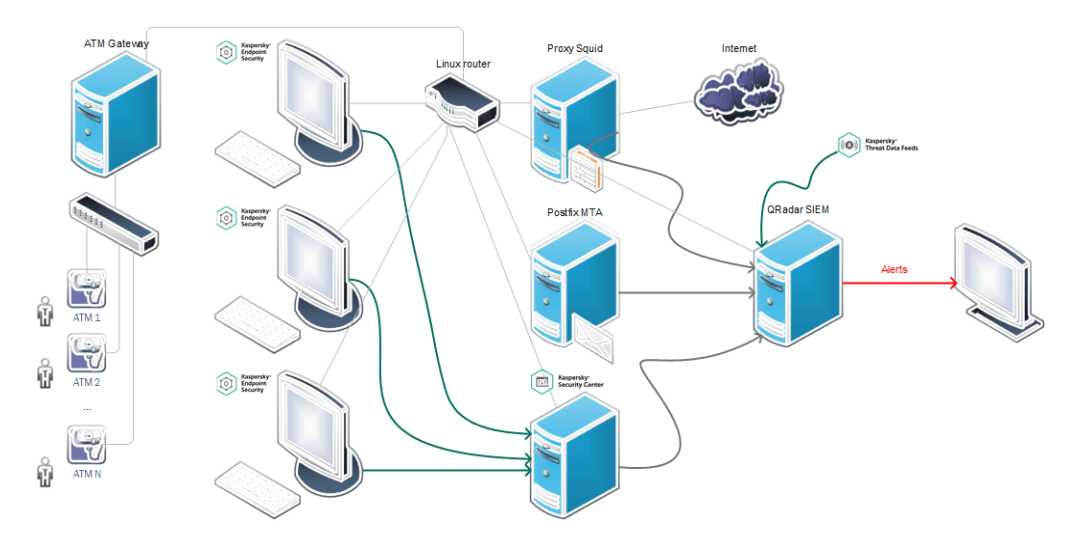

A organização que escolhemos como exemplo estava pronta para ataques inesperados. Os caixas eletrônicos foram separados da rede principal do banco, com acesso à sub-rede limitado a usuários autorizados.

O sistema SIEM foi utilizado para monitorar e analisar eventos ocorridos na rede. Ele coletou:

informações sobre conexões de rede com o servidor proxy que foram usadas por todos os funcionários para acessar a Internet;

feeds de dados de ameaças integrados fornecidos por especialistas do Avance Network

notificações de emails que passaram pelo servidor de email Postfix, incluindo informações sobre cabeçalhos, assinaturas DKIM, etc .;

O SIEM também recebeu informações sobre a ativação da solução de segurança em qualquer estação de trabalho da infraestrutura de TI corporativa.

Outro elemento importante de preparação é o teste de penetração para prever o possível vetor de um ataque cibernético. A penetração da rede corporativa pode ser simulada pelos especialistas de TI da empresa e por organizações terceirizadas. A última opção é mais cara, embora seja preferível: as organizações que se especializam em pen tests têm ampla experiência e estão mais bem informadas sobre os vetores de ameaças atuais.

O último - mas não menos importante - elemento importante é educar os funcionários da organização. Isso inclui treinamento interno de segurança cibernética para todos os funcionários: eles devem estar cientes das políticas de segurança corporativa e saber o que fazer em caso de um ataque cibernético. Também inclui treinamentos direcionados aos especialistas responsáveis pela segurança da informação da empresa, bem como o acúmulo de informações sobre incidentes de segurança dentro e fora da empresa.

2. Identificação

Nesta fase, é necessário determinar se é realmente um incidente ou não. Só então o alarme pode ser disparado e os colegas avisados. Para identificar um incidente, são usados os chamados gatilhos - eventos que indicam um ataque cibernético. Isso inclui tentativas de uma estação de trabalho de se conectar a um servidor CC malicioso conhecido, erros ou falhas no desempenho do software de segurança, alterações inesperadas nos direitos do usuário, programas desconhecidos na rede e muito mais.

As informações sobre esses eventos podem vir de várias fontes. Aqui, consideraremos dois tipos principais de gatilhos:

Gatilhos gerados por sistemas de gerenciamento EPP. Quando uma solução de segurança em uma das estações de trabalho detecta uma ameaça, ela gera um evento e o envia ao sistema de gerenciamento. No entanto, nem todos os eventos são disparadores: por exemplo, um evento que indica a detecção de um programa malicioso pode ser seguido por um evento sobre sua neutralização. Neste caso, a investigação não é necessária, exceto quando a situação ocorre regularmente na mesma máquina ou com o mesmo usuário.

Gatilhos de incidentes gerados por sistemas SIEM. Os sistemas SIEM podem acumular dados de um grande número de controles de segurança, incluindo servidores proxy e firewalls. Os gatilhos são considerados apenas os eventos criados com base na comparação de dados de entrada e relatórios de ameaças.

Para identificar um incidente, as informações disponíveis para o serviço de segurança da informação são comparadas com uma lista de indicadores de comprometimento conhecidos (IOC). Relatórios públicos, feeds de dados de ameaças, ferramentas de análise de amostras estáticas e dinâmicas, etc. podem ser usados para essa finalidade.

A análise estática é realizada sem iniciar a amostra de teste e inclui a coleta de vários indicadores, como strings contendo uma URL ou um endereço de e-mail, etc. A análise dinâmica envolve a execução do programa sob investigação em um ambiente protegido ( sandbox ) ou em uma máquina isolada em ordem identificar o comportamento da amostra e coletar indicadores de comprometimento.

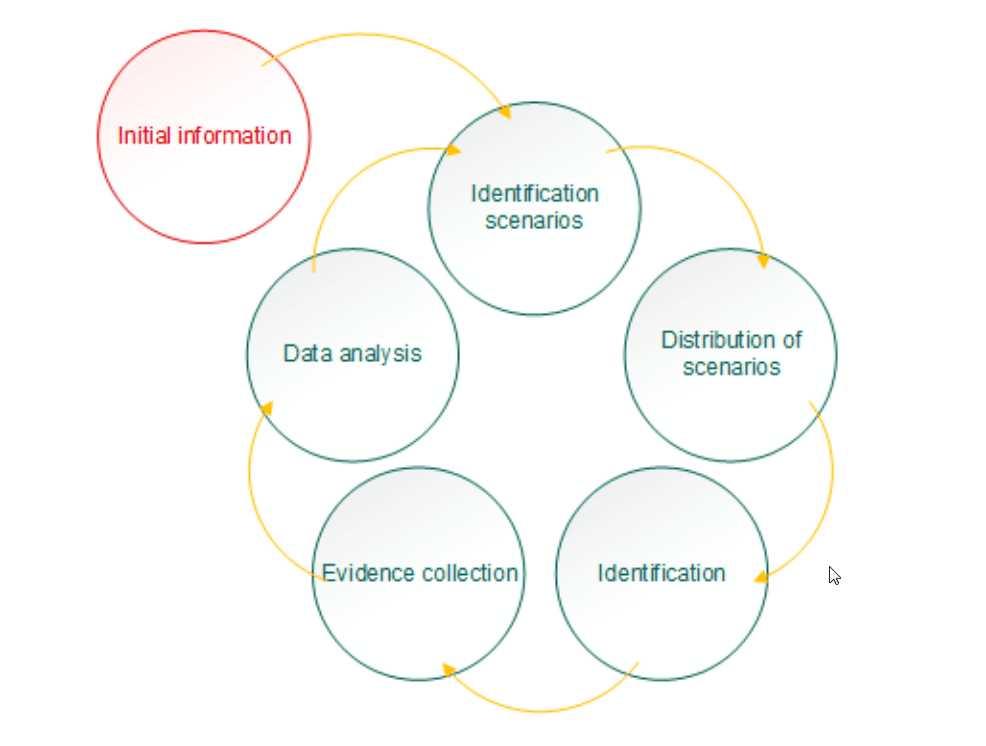

Como pode ser visto na imagem acima, a coleta de IOCs é um processo cíclico. A partir das informações iniciais do sistema SIEM, são gerados cenários de identificação, que levam à identificação de novos indicadores de comprometimento.

Aqui está um exemplo de como os feeds de dados de ameaças podem ser usados para identificar um ataque de spear-phishing - em nosso caso, e-mails com um documento PDF anexado que explora uma vulnerabilidade do Adobe Reader.

O SIEM detectará o endereço IP do servidor que enviou o e-mail usando o feed de dados de reputação de IP.

O SIEM detectará a solicitação para carregar o bot usando o feed de dados de URL malicioso.

O SIEM detectará uma solicitação para o servidor CC usando o feed de dados de URL CC do Botnet.

Mimikatz será detectado e removido por uma solução de segurança para estações de trabalho; as informações sobre a detecção irão para o SIEM.

Assim, em um estágio inicial, um ataque pode ser detectado de quatro maneiras diferentes. Isso também significa que a empresa sofrerá danos mínimos.

3. Contenção

Suponha que, devido a uma carga de trabalho pesada, o serviço de segurança da informação não pudesse responder aos primeiros alarmes e, no momento em que houvesse uma resposta, o ataque tivesse atingido o sexto estágio, ou seja, o malware havia penetrado com sucesso em um computador da empresa rede e tentou entrar em contato com o servidor CC, e o sistema SIEM havia recebido aviso do evento.

Nesse caso, os especialistas em segurança da informação devem identificar todos os computadores comprometidos e alterar as regras de segurança para evitar que a infecção se espalhe pela rede. Além disso, eles devem reconfigurar o sistema de informações para que possa garantir o funcionamento contínuo da empresa sem as máquinas infectadas. Vamos considerar cada uma dessas ações com mais detalhes.

Isolamento de computadores comprometidos

Todos os computadores comprometidos devem ser identificados, por exemplo, encontrando no SIEM todas as chamadas para o endereço CC conhecido - e então colocados em uma rede isolada. Nesse caso, a política de roteamento deve ser alterada para evitar a comunicação entre máquinas comprometidas e outros computadores na rede corporativa, bem como a conexão de computadores comprometidos à Internet.

Também é recomendável verificar o endereço CC usando um serviço especial, por exemplo, Pesquisa de ameaças. Como resultado, isso fornece não apenas os hashes dos bots que interagiram com o servidor CC, mas também os outros endereços que os bots contataram. Depois disso, vale a pena repetir a pesquisa no SIEM na lista estendida de indicadores, uma vez que o mesmo bot pode ter interagido com vários servidores CC em computadores diferentes. Todas as estações de trabalho infectadas identificadas devem ser isoladas e examinadas.

Nesse caso, os computadores comprometidos não devem ser desligados, pois isso pode complicar a investigação. Especificamente, alguns tipos de programa malicioso usam apenas a RAM do computador e não criam arquivos no disco rígido. Outro malware pode remover um IOC assim que o sistema receber um sinal de desligamento.

Além disso, não é recomendado desconectar (principalmente fisicamente) as conexões de rede local do PC afetado. Alguns tipos de malware monitoram o status da conexão e, se ela não estiver disponível por um determinado período, o malware pode começar a remover vestígios de sua presença no computador, destruindo quaisquer IOCs. Ao mesmo tempo, faz sentido limitar o acesso das máquinas infectadas às redes internas e externas (por exemplo, bloqueando a transferência de pacotes usando iptables).

Para obter mais informações sobre o que fazer se a pesquisa por um endereço CC não fornecer os resultados esperados ou sobre como identificar malware, leia a versão completa deste guia.

Criação de despejos de memória e despejos de disco rígido

Ao analisar despejos de memória e despejos de disco rígido de computadores comprometidos, você pode obter amostras de malware e IOCs relacionados ao ataque. O estudo dessas amostras permite que você entenda como lidar com a infecção e identificar o vetor da ameaça para evitar uma infecção recorrente em um cenário semelhante. Os despejos podem ser coletados com a ajuda de um software especial, por exemplo, Forensic Toolkit.

Manter o desempenho do sistema

Depois que os computadores comprometidos forem isolados, medidas devem ser tomadas para manter o funcionamento do sistema de informação. Por exemplo, se vários servidores foram comprometidos na rede corporativa, alterações devem ser feitas na política de roteamento para redirecionar a carga de trabalho dos servidores comprometidos para outros servidores.

4. Erradicação

O objetivo desse estágio é restaurar o sistema de informações comprometido ao estado em que se encontrava antes do ataque. Isso inclui a remoção de malware e todos os artefatos que possam ter sido deixados nos computadores infectados, bem como a restauração da configuração inicial do sistema de informações.

Existem duas estratégias possíveis para fazer isso: reinstalação completa do sistema operacional do dispositivo comprometido ou simplesmente remover qualquer software malicioso. A primeira opção é adequada para organizações que usam um conjunto padrão de software para estações de trabalho. Neste caso, você pode restaurar o funcionamento do último usando a imagem do sistema. Telefones celulares e outros dispositivos podem ser redefinidos para as configurações de fábrica.

No segundo caso, os artefatos criados por malware podem ser detectados usando ferramentas e utilitários especializados.

5. Recuperação

Nesse estágio, os computadores que estavam comprometidos anteriormente são reconectados à rede. Os especialistas em segurança da informação continuam monitorando o status dessas máquinas para garantir que a ameaça foi eliminada completamente.

6. Lições aprendidas

Assim que a investigação for concluída, o serviço de segurança da informação deve enviar um relatório com respostas às seguintes perguntas:

Quando o incidente foi identificado e quem o identificou?

Qual foi a escala do incidente? Quais objetos foram afetados pelo incidente?

Como foram executadas as etapas de Contenção, Erradicação e Recuperação?

Em que estágios de resposta a incidentes as ações dos especialistas em segurança da informação precisam ser corrigidas?

Com base neste relatório e nas informações obtidas durante a investigação, é necessário desenvolver medidas para prevenir incidentes semelhantes no futuro. Isso pode incluir mudanças nas políticas de segurança e configuração de recursos corporativos, treinamento em segurança da informação para funcionários, etc. Os indicadores de comprometimento obtidos durante o processo de resposta a incidentes podem ser usados para detectar outros ataques desse tipo no futuro.

Em ordem de prioridade

Os problemas vêm em três, ou assim diz o ditado, e pode ser que os especialistas em segurança da informação tenham de responder a vários incidentes simultaneamente. Nessa situação, é muito importante definir corretamente as prioridades e focar nas principais ameaças o mais rápido possível - isso minimizará o dano potencial de um ataque.

Recomendamos determinar a gravidade de um incidente, com base nos seguintes fatores:

Segmento de rede onde o PC comprometido está localizado;

Valor dos dados armazenados no computador comprometido;

Tipo e número de outros incidentes que afetaram o mesmo PC;

Confiabilidade do indicador de comprometimento para o incidente determinado.

Deve-se notar que a escolha do servidor ou segmento de rede que deve ser salvo primeiro, e a escolha da estação de trabalho que pode ser sacrificada, depende das especificidades da organização.

Conclusão

É impossível em um artigo cobrir todo o arsenal que os cibercriminosos modernos têm à sua disposição, descrever todos os vetores de ataque existentes ou desenvolver um guia passo a passo para especialistas em segurança da informação para ajudar a responder a cada incidente. Mesmo uma série de artigos provavelmente não seria suficiente, pois os ataques APT modernos se tornaram extremamente sofisticados e diversificados. No entanto, esperamos que nossas recomendações sobre a identificação de incidentes e a resposta a eles ajudem os especialistas em segurança da informação a criar uma base sólida para proteção confiável de negócios em vários níveis.

O Avance Network é uma comunidade fácil de usar que fornece segurança de primeira e não requer muito conhecimento técnico. Com uma conta, você pode proteger sua comunicação e seus dispositivos. O Avance Network não mantém registros de seus dados; portanto, você pode ter certeza de que tudo o que sai do seu dispositivo chega ao outro lado sem inspeção.