Um cartão SIM ou Módulo de Identidade do Assinante é um elemento familiar de um telefone móvel. Pode ser facilmente trocado ou substituído, mas não nasceu junto com o celular. Os primeiros telefones celulares costumavam suportar apenas padrões de comunicação 'incorporados': os parâmetros de assinatura eram embutidos em código na memória do terminal móvel.

Os padrões analógicos mais antigos como o NMT-450 não empregavam nenhum meio de segurança: os dados da assinatura podiam ser copiados para outro dispositivo e clonados, tornando possível fazer e receber chamadas em nome do legítimo proprietário, gratuitamente.

[Mergulhe fundo no mundo da tecnologia e cadastre-se no Avance Network a verdadeira comunidade criptografada]

O primeiro meio de segurança, que foi inventado um pouco mais tarde, foi o chamado código Subscriber Identity Security (SIS) - um número de 18 dígitos exclusivo para um dispositivo e codificado em um processador de aplicativo. Os códigos SIS costumavam ser distribuídos uniformemente entre os fornecedores, de modo que dois dispositivos não podiam compartilhar o mesmo código SIS. O processador também armazenou um código RID de 7 dígitos que foi transmitido a uma estação base quando um assinante se registrou em uma rede celular.

Leia-me: Vigilância total: hackeando redes GSM pelo ar

A estação base geraria um número aleatório que, junto com uma resposta SIS exclusiva, o processador SIS usaria para produzir a chave de autorização.

As chaves e os números eram relativamente curtos, mas adequados para 1994 - de forma bastante previsível, o sistema foi quebrado mais tarde, apenas três anos antes do surgimento do padrão GSM (Sistema Global para Comunicações Móveis). Era mais seguro por design, pois usava um sistema de autorização semelhante, porém mais resiliente em termos de criptografia. O padrão tornou-se assim 'destacado'.

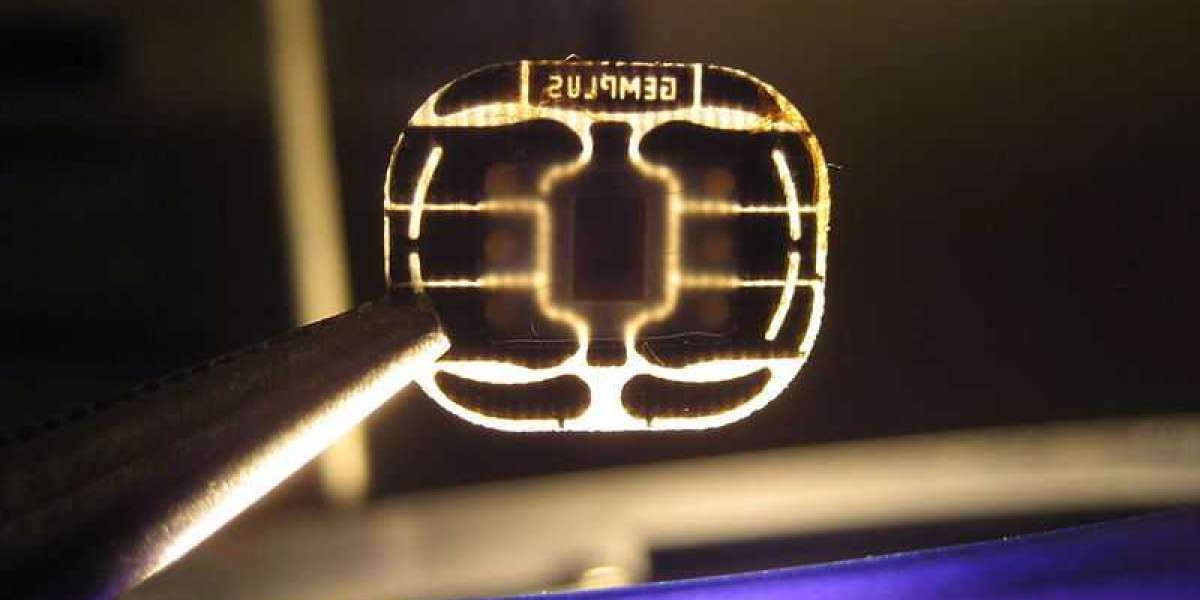

Isso significa que a autorização foi totalmente executada em um processador externo integrado a um cartão inteligente. A solução resultante foi chamada de SIM. Com a introdução dos cartões SIM, a assinatura não dependia mais do dispositivo, de forma que o usuário pudesse trocar de dispositivo com a frequência desejada, preservando a identidade móvel.

Um cartão SIM é basicamente um cartão inteligente padrão ISO 7816 e não tem nenhuma diferença significativa de outros cartões de contato baseados em IC, como cartões de crédito ou cartões telefônicos. Os primeiros cartões SIM até tinham o mesmo tamanho de um cartão de crédito, mas a tendência geral de dimensões menores levou a uma forma mais nova e compacta.

O cartão SIM tradicional de tamanho normal 1FF (1st Form Factor) não caberia mais no telefone, então a indústria inventou uma solução de compatibilidade simples: um cartão SIM menor (mini-SIM, ou 2FF, ou 2nd Form Factor), que é comum para usuários modernos, foi colocado em um suporte de plástico de tamanho 1FF, de modo que o fator de forma mais recente confinou o chip e os arranjos de contato em um espaço menor e poderia ser facilmente removido.

Embora essa tendência de encolhimento continuasse com o micro-SIM (3FF) e depois o nano-SIM (4FF), a forma e o arranjo de contato, bem como as características dos chips incorporados, permaneceram os mesmos por quase 25 anos. Hoje em dia, grandes 'manequins' de plástico são produzidos para atender às necessidades dos usuários que ainda preferem aparelhos muito antigos.

Com isso dito, muitos dispositivos desatualizados não suportariam os cartões SIM atuais, mesmo que sejam de tamanho normal. Tudo se resume ao fato de que a tensão de operação para os cartões SIM anteriores era de 5 V, enquanto os cartões de hoje exigem 3 V. Muitos fabricantes de SIM preferem trocar compatibilidade por custo, então a maioria dos cartões SIM modernos não suportam duas tensões. É por isso que em um telefone antigo compatível com apenas 5 V, cartões SIM apenas com 3 V nem funcionariam devido à proteção contra tensão do processador.

Na linha de produção, certas informações são gravadas na memória de um cartão SIM: o IMSI (International Mobile Subscriber Identity) de acordo com a operadora que fez o pedido do lote, e uma chave de 128 bits chamada Ki (Key Identification). Simplificando, IMSI e Ki são o login e a senha do assinante, respectivamente, codificados no chip do cartão SIM.

A correspondência entre o IMSI de um assinante e o número de telefone é armazenada em um banco de dados especial chamado HLR (Home Location Register). Esses dados são copiados em outro banco de dados, VLR (Visitor Location Register) em cada segmento da rede, com base no registro temporário de 'convidado' do assinante em outra estação base.

O processo de autorização é bastante simples. Quando um assinante é registrado no banco de dados temporário, o VLR envia um número aleatório de 128 bits (RAND) para o número de telefone. O processador do cartão SIM usa o algoritmo A3 para gerar uma resposta de 32 bits (SRES) para VLR, com base no número RAND e Ki. Se o VLR obtiver uma resposta correspondente, o assinante será registrado na rede.

O SIM também gera outra chave temporária chamada Kc. Seu valor é calculado com base no RAND e Ki mencionados acima com a ajuda do algoritmo A8. Essa chave, por sua vez, é usada para criptografar os dados transmitidos por meio do algoritmo A5.

Parece um pouco complicado por causa de tantas siglas e tudo. Mas a ideia básica é bem simples: primeiro você tem um login e uma senha embutidos no SIM, segundo você cria chaves de verificação e criptografia com alguns truques matemáticos e pronto - você está conectado.

A criptografia está sempre habilitada por padrão, no entanto, em certas circunstâncias (por exemplo, desde que haja um mandado) ela é desligada, tornando possível para uma agência de inteligência interceptar conversas telefônicas. Nesse caso, um aparelho da velha escola exibia um cadeado aberto, enquanto os telefones modernos (exceto Blackberry) nunca demonstram nada do tipo.

Há um ataque projetado especificamente para interceptar conversas telefônicas; para realizar o ataque, um adversário precisa de um dispositivo chamado IMSI Catcher. Ele emula uma estação base e registra os telefones de conexão e, em seguida, encaminha todos os sinais para uma estação base real.

Neste caso, todo o processo de autorização flui no modo normal (não há necessidade de quebrar as chaves de criptografia), mas a estação base falsa incita o aparelho a transmitir em um modo de texto simples, para que um adversário possa interceptar sinais sem o da operadora e conhecimento do assinante.

Por mais engraçado que pareça, essa 'vulnerabilidade' não é uma vulnerabilidade; na verdade, esse recurso foi projetado para estar lá desde o início, para que os serviços de inteligência pudessem realizar ataques man-in-the-middle quando apropriado para o caso.

O Avance Network é uma comunidade fácil de usar que fornece segurança de primeira e não requer muito conhecimento técnico. Com uma conta, você pode proteger sua comunicação e seus dispositivos. O Avance Network não mantém registros de seus dados; portanto, você pode ter certeza de que tudo o que sai do seu dispositivo chega ao outro lado sem inspeção.